Czym jest przeglądarka Tor: dlaczego jest interesująca dla członków społeczności kryptowalut

Cenzura, blokowanie witryn, śledzenie odwiedzanych stron internetowych – reżimy polityczne i urzędnicy rządowi dokładają wszelkich starań, aby filtrować treści użytkowników w Internecie.

Ich cyfrowy ślad może zainteresować także dostawców Internetu i właścicieli otwartych hotspotów WiFi. Niektóre popularne przeglądarki oferują już rozwiązania skupiające się na prywatności. Jednak Tor Browser pozostaje jednym z najlepszych produktów w tym kierunku.

Historia przeglądarki Tor

O rozwiązaniu problemu prywatności w Internecie ludzie zaczęli myśleć już w latach 90. XX wieku. Technologię opracowali David Goldschlag, Mike Reed i Paul Siverson z Laboratorium Badawczego Marynarki Wojennej Stanów Zjednoczonych.

Zespół opracował technologię routingu cebulowego, która nadal stanowi serce nowoczesnej wersji przeglądarki Tor. W 2000 roku projekt nosił nazwę Tor. Jego istotą było przekierowanie ruchu przez łańcuch serwerów, szyfrowanie go na każdym etapie.

W 2002 roku programiści po raz pierwszy uruchomili sieć Tor i opublikowali kod źródłowy oprogramowania typu open access, aby zachować decentralizację projektu. Przecież według pierwotnego pomysłu siecią miały zarządzać różne organizacje.

W 2003 roku w Stanach Zjednoczonych działało już ponad 10 węzłów sieci oraz jeden w Niemczech. W 2006 roku zespół założył Tor Project, organizację non-profit, której celem jest dalszy rozwój projektu.

Zespół zapewnia rentowność sieci poprzez darowizny w fiatach i kryptowalutach .

Lista głównych funkcji i cech

Jedną z głównych cech Tora jest decentralizacja. W chwili pisania tego tekstu w sieci działają tysiące węzłów, wspieranych przez wolontariuszy. Eliminuje to inwigilację użytkowników i monitorowanie ruchu. Dodatkowo taki system znacznie utrudnia całkowite odłączenie się od sieci.

Tor również:

- nie zapisuje historii odwiedzanych stron;

- przechowuje pliki cookies przez jedną sesję przeglądarki, a następnie je resetuje;

- ukrywa prawdziwy adres IP;

- nie pozwala modułom śledzącym śledzić użytkownika;

- trzykrotnie przekierowuje ruch przez “wzmacniaki” i go szyfruje.

VPN i anonimowość

Na pierwszy rzut oka technologie takie jak VPN i Tor spełniają jedną funkcję – zapewniają anonimowość użytkownika, ukrywając adres IP i ruch. Ale istnieją między nimi zasadnicze różnice.

Tor przekierowuje ruch przeglądarki przez węzły przekaźnikowe, aby „zatrzeć ślady. Jednocześnie usługi VPN ukrywają całą aktywność online.

I chociaż w przypadku dostawców VPN ruch przechodzi przez bezpieczny serwer, niektórzy dostawcy mogą rejestrować aktywność użytkownika.

Dlatego, aby uzyskać maksymalny poziom prywatności w Internecie, możesz korzystać z tych dwóch technologii w tandemie.

- Tor przez VPN. W takim przypadku użytkownik najpierw łączy się z VPN, a następnie z przeglądarką Tor. W rezultacie urządzenie nie zostanie oznaczone przez dostawcę usług internetowych jako korzystające z Tora. Ponadto węzeł początkowy sieci Tor jest szyfrowany.

- VPN przez Tora. Ponieważ niektóre witryny blokują dostęp przez przeglądarkę Tor, VPN pomaga ominąć to ograniczenie, korzystając z następującego schematu. Najpierw uruchamiany jest Tor, a następnie ustanawiany jest tunel VPN.

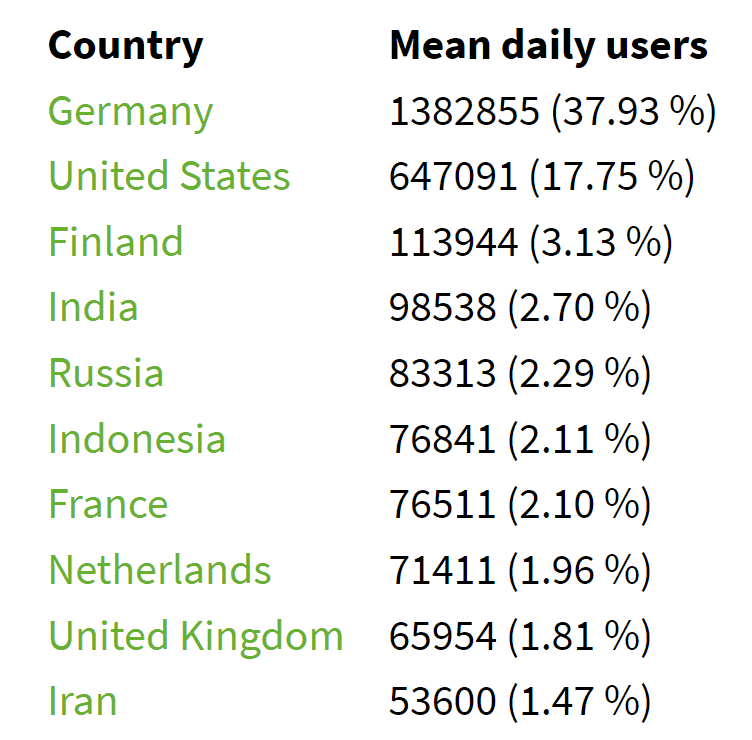

Według przedstawicieli Tora, w 2023 roku z sieci najczęściej korzystali mieszkańcy Niemiec. Dzienna liczba klientów w tym kraju przekracza 1,3 miliona osób, co stanowi około 37,1% dziennego ruchu sieci Tor. Popularnością przeglądarki cieszą się także mieszkańcy USA (18,04%), Finlandii (3,14%) i Indii (2,73%).

Skąd pobrać i jak zainstalować

Najbezpieczniejszą opcją instalacji przeglądarki Tor jest pobranie jej z oficjalnej strony internetowej . Jest dostępny dla systemów operacyjnych Windows, macOS, Linux i Android. Jeśli strona internetowa jest zablokowana, istnieją alternatywne opcje:

- Mirrors EFF lub Calyx Institute;

- E-mail. Aby otrzymać link do pobrania przeglądarki, możesz napisać na adres gettor@torproject.org. W treści listu należy podać swój system operacyjny bez cudzysłowów. Na przykład okna;

- chatbot w Telegramie. Aby rozpocząć dialog wpisz /start, a następnie wybierz aktualną wersję przeglądarki w oparciu o system operacyjny Twojego urządzenia.

Uwaga: przeglądarka obsługuje kilkadziesiąt języków, w tym ukraiński.

Po pobraniu programiści zalecają sprawdzenie podpisu pliku. W przypadku urządzeń z systemem Windows lub macOS instalacja przeglądarki wymaga jedynie dwóch kliknięć pobranego pliku. Tor jest gotowy do pracy.

Ważne: jeśli użytkownik zainstaluje przeglądarkę w systemie Linux, instalacja będzie wymagała więcej czasu i wysiłku.

Zdarza się jednak, że po zainstalowaniu przeglądarki nie można połączyć się z siecią. Powodem mogą być problemy systemowe lub cenzura ze strony władz.

W pierwszym przypadku użytkownik powinien sprawdzić, czy czas systemowy jest ustawiony prawidłowo, możesz także zrestartować przeglądarkę lub zainstalować ją ponownie. Jeśli nie możesz połączyć się z siecią z powodu ograniczeń nałożonych przez władze, programiści zalecają stosowanie tzw. „mostów”. Wybiera się je wzdłuż tej ścieżki: „Ustawienia połączenia”, „Mosty”, „Wybierz jeden z wbudowanych mostów przeglądarki Tor”.

Instalowanie przeglądarki Tor na iOS i Androidzie

Aplikacja Tor jest dostępna na urządzenia mobilne z systemem Android. W przypadku iPhone’a działającego na iOS istnieje odpowiednik przeglądarki Onion.

Działa na zasadzie routingu cebulowego, a kod źródłowy również jest ogólnodostępny. W jego rozwój zaangażowane były inne zespoły współpracujące „ściśle” z Torem. Aplikacja nie zbiera i nie przechowuje danych użytkownika.

Twórcy ostrzegają jednak, że przeglądarka Onion Browser nie zapewnia tak wysokiej ochrony prywatności jak Tor.

Plusy i minusy przeglądarki

Przeglądarka niezawodnie chroni anonimowość użytkownika, chyba że ten sam naruszy swoje bezpieczeństwo. Prawdziwy adres IP zostanie ujawniony, jeśli podasz na stronie dane osobowe (zalogujesz się na swoje konto, zapłacisz za zakupy kartą) lub otworzysz pobrane dokumenty przez Tora będąc online.

Przy prawidłowym korzystaniu z przeglądarki jedyne, co zobaczy dostawca usług internetowych, to połączenie pochodzące z Tora. Ponadto przeglądarka jest bezpłatna, w przeciwieństwie do wysokiej jakości usług VPN.

Co warto wiedzieć o wadach Tora:

- powolne działanie – ze względu na skomplikowany proces szyfrowania;

- zła reputacja – Tor jest poszukiwany wśród odwiedzających Darknet, więc dostawcy i urzędnicy rządowi mogą zwracać uwagę na korzystanie z przeglądarki;

- nielegalność – Tor jest zakazany w niektórych krajach, takich jak Chiny, Turcja, Białoruś, Syria i inne ;

- luki w zabezpieczeniach – w 2020 roku przedstawiciele społeczności kryptograficznej opisali problem z przeglądarką, w wyniku którego hakerom udało się ukraść bitcoiny;

- ataki phishingowe i wirusy.

Wnioski

Przeglądarka Tor chroni prywatność użytkownika i szyfruje jego ruch od stron trzecich. Aby zmaksymalizować swoją anonimowość w Internecie, należy przestrzegać podstawowych zasad bezpieczeństwa. W przeciwnym razie Tor nie będzie już mógł ukrywać prawdziwego adresu IP użytkownika.

W większości krajów przeglądarka jest całkowicie legalna, jednak jej zalety doceniają nie tylko cypherpunkowie, ale także przestępcy. Dlatego używanie Tora może przyciągać niepotrzebną uwagę władz lub dostawców usług internetowych.

Aby tego uniknąć, możesz jednocześnie skonfigurować Tora i VPN. Jednak w tym przypadku należy dokładnie przestudiować dostawców VPN i wybrać najbardziej niezawodnego dostawcę usług.